اگر سرعت اینترنت ADSL شما کمتر از سرعت سرویسی است که خریداری کردهاید و قطعیهای مکرر دارید، پیش از تعویض خطوط این مقاله را مطالعه کنید.

اگر سرعت ADSL شما کمتر از سرویسی است که خریداری کردهاید و به شما تعویض

سیمکشی منزل به نوع CAT5 یا CAT6 پیشنهاد شده است، حتما پیش از این اقدام

ابتدا چند مسئله را بررسی کنید.

اول باید در ساعات مختلف شبانهروز

بهوسیلهی وبسایتspeedtest یا سامانه سنجش سرعت و کیفیت و با رعایت نکات

مهم گفتهشده در این وبسایت، سرعت اینترنت را آزمایش کنید.

توضیحات ارائهشده در خصوص موارد لازم برای سنجش سریع سرعت اینترنت:

راهنما

برای انجام تست سرعت، ابتدا سرور مورد نظر خود را انتخاب کنید و سپس دکمه شروع تست را کلیک کنید.

برای اینکه نتیجه تست سرعت شما صحیحتر باشد، بهتر است در ساعتهای مختلف شبانهروز تست را تکرار کنید.

همچنین قبل از انجام تست، اگر به شبکهی دیگری ارتباط VPN دارید، آن را قطع کنید.

ارتباط

سایر دستگاههای استفادهکننده از اشتراک اینترنت (کامپیوتر، موبایل، تبلت

و...) را هم قطع کنید و فقط با یک دستگاه به اینترنت وصل شوید.

همه دانلودهای در حال اجرا را متوقف کنید و سایر صفحات مرورگر خود را ببندید.

همچنین

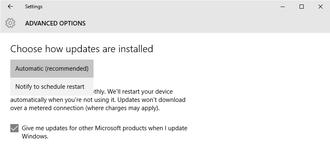

میتوانید بهطور موقت نرمافزار ضدویروس و سایر برنامهها را از حالتِ

بهروزرسانی خودکار خارج کنید. فراموش نکنید که بعد از انجام تست سرعت،

تنظیمات نرمافزار ضدویروس را به حالت خودکار برگردانید.

نرمافزار تست سرعت، سرعت اتصال بین شما و سرور انتخابشده را بهصورت

نقطهبهنقطه میسنجد. اگر شبکهی بین شما و سرور مورد نظر سریعتر یا

کندتر باشد، نتیجهی تست میتواند از سرعت ارتباط اینترنتی شما بیشتر یا

کمتر باشد (برای مثال سرورهای شرکت ارائهدهندهی اینترنت شما).

تست سرعت چه مواردی را میسنجد؟

زمانِ

پاسخ (Ping Time): زمانی است که صرف میشود تا یک بسته از سمت شما به

سرور ارسال و پاسخ آن دریافت شود. عددِ کوچکتر، مطلوبتر است. زمانهای

زیر ۶۰ میلیثانیه برای پینگ، مطلوب تلقی میشوند.

Jitter:

عددِ کوچکتر، مطلوبتر است. این پارامتر نشاندهنده نوسانِ پارامترِ Ping

Time است، هرچه این نوسان کمتر باشد، کیفیتِ ارتباط اینترنت شما پایدارتر

است. بهویژه اینکه مقدار Jitter از Ping Time بیشتر نباشد.

سرعت دانلود: سرعت دریافت اطلاعات از سرور را مشخص میکند. عدد بزرگتر مطلوبتر است. این همان «پهنای باند دریافت» شما است.

سرعت آپلود: سرعت

ارسال اطلاعات به سرور را مشخص میکند. عدد بزرگتر مطلوبتر است. این

همان «پهنای باند ارسال» شما است. معمولا بیشتر ارتباطات اینترنتی را طوری

تنظیم میکنند که سرعت دانلود بیشتر از سرعت آپلود است.

نکته مهم: واحد

پهنای باند بیت بر ثانیه است که با نماد b/s یا bps نمایش داده میشود.

یعنی در هر ثانیه چه تعداد bit (اطلاعات دیجیتال با مقدار صفر یا یک) منتقل

میشود. معمولا برای اعداد بزرگ از کیلوبیت بر ثانیه (Kb/s) به معنی «۱۰۲۴

بیت بر ثانیه» و مگابیت بر ثانیه (Mb/s) به معنی «۱۰۲۴ کیلوبیت بر ثانیه»

استفاده میشود.

ولی توجه داشته باشید که سرعت دانلود و آپلود را در

نرمافزارهای دانلود با واحدِ بایت بر ثانیه یا همان B/s (با حرف B بزرگ)

نمایش میدهند، که هر ۸ b/s برابر با ۱ B/s است، ازاینرو زمانی که

میگوییم سرعت دانلود ۱۰۰ KB/s است، یعنی پهنای باند دریافتی ۸۰۰ Kb/s است.

چه عواملی میتوانند باعث شوند سرعت و کیفیتِ ارتباط اینترنت شما کمتر از مقدار واقعی آن باشد؟

۱. برنامههای دیگری در پسزمینه در حال استفاده از اینترنت باشند

بهطورکلی دانلود یا آپلود همزمان باعث میشود سهم کمتری از ارتباط اینترنتی به نرمافزار تست سرعت اختصاص پیدا کند.

نرمافزارهای ضدویروس معمولا بهطور خودکار و دورهای اطلاعات خود را با استفاده از اینترنت بهروزرسانی میکنند.

سایر نرمافزارهای نصبشده روی کامپیوتر یا موبایل هم ممکن است برای بهروزرسانی اقدام به دانلود کنند.

گاهی برنامههای مخرب یا ویروسها هم میتوانند عامل آپلود و دانلود اطلاعات در اینترنت باشند.

توصیه

میکنیم همیشه برنامه Anti-Virus و Firewall مناسب روی سیستم خود داشته

باشید. با این کار امنیتِ اتصال اینترنتی خود را تضمین و از قرار گرفتن

اطلاعات شخصی خود در معرض خطر جلوگیری میکنید.

برای اینکه نتیجه

تست سرعت شما صحیحتر باشد، بهتر است در ساعتهای مختلف شبانهروز تست را

تکرار کنید. میتوانید بهطور موقت نرمافزار ضدویروس و سایر برنامهها را

از حالتِ بهروزرسانی خودکار خارج کنید. فراموش نکنید که بعد از انجام تست

سرعت، تنظیمات نرمافزار ضدویروس را به حالت خودکار برگردانید.

۲. دستگاههای دیگری به اینترنت وصل باشند و همزمان از یک سرویس اینترنت استفاده کنند

زمانی

که چند کاربر بهطور مشترک از یک سرویس اینترنت استفاده میکنند، احتمال

دارد همزمان با انجام تست سرعت، دستگاههای دیگری (کامپیوتر، موبایل،

تبلت، تلویزیون...) در حال استفاده از اینترنت باشند. در این مواقع نتایجی

که دریافت میکنید، درواقع بخشی از سرعت واقعی سرویس اینترنت شما هستند.

برای

جلوگیری از این حالت سعی کنید ارتباط اینترنتی تمام دستگاههای دیگر را

موقتا قطع کنید و تنها با یک دستگاه به اینترنت وصل شوید و اقدام به تست

سرعت کنید.

۳. سیگنال WiFi دریافتی شما از مودم ضعیف باشد

اگر از مودمِ

WiFi برای اتصال بیسیمِ کامپیوتر یا موبایل خود به اینترنت استفاده

میکنید، قدرت سیگنال دریافتی از مودم و وجود نویز هم میتواند یکی از

عوامل تاثیرگذار بر سرعت و کیفیت اتصال اینترنت شما باشد. بهویژه دریافت

سیگنال زیر ۵۰٪ میتواند علاوه بر کاهش سرعت دانلود و آپلود، زمان پینگ شما

را هم طولانیتر کند.

برای رفع این مسئله بهتر است تا جایی که

سیگنال دریافتی شما به ۱۰۰٪ برسد، به مودمِ بیسیم خود نزدیک شوید یا به

جای اتصال بیسیم، دستگاه خود را از طریق کابل به مودم وصل کنید.

۴. سیگنال دریافتی شما از آنتن تلفن همراه ناپایدار یا ضعیف باشد

اگر

از سیمکارت خود برای اتصال به اینترنت استفاده میکنید، سیگنال آنتن

موبایل مستقیما روی سرعت ارتباط شما تاثیرگذار است. به همین دلیل ممکن است

نتیجهی تست سرعت از سرعت واقعی اختصاص یافته به شما کمتر باشد.

برای به دست آوردن تقریب بهتری از سرعت اتصال خود، بهتر است تست را در مکانها و زمانهای مختلف تکرار کنید.

اگر میانگین سرعت دریافتی شما کمتر از نیمی از سرعت سرویسی است که خریداری

کردهاید و ISP نیز به شما اعلام کرده است یا خود شما شک کردهاید که مشکل

از نویز خط است، حتما ادامهی مقاله را مطالعه کنید تا با این اصلاح و

میزان مناسب نویز خط آشنا شوید.

برای مشاهدهی موارد اعلامشده در

این مقاله باید به IP مودم را که در پشت آن نوشته شده و معمولا

۱۹۲.۱۶۸.۱.۱ است، در مرورگر کامپیوتر خود وارد کنید و بعد نام کاربری و رمز

عبور را وارد کنید. (اگر تغییراتی در رمز عبور ایجاد نکرده باشید، نام

کاربری admin و رمز عبور نیز بهصورت پیشفرض admin است، برای اطمینان حتما

پشت مودم خود را نگاه کنید و این دو عبارت را مشاهده کنید).

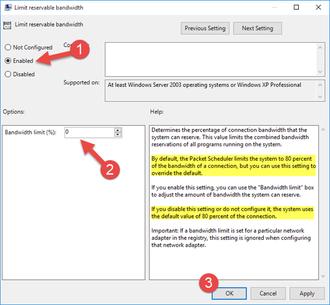

در قسمت Status مودم خود همانند شکل زیر میتوانید SNR، SNR margin و Line

attenuation را مشاهده کنید. تعریف این عبارات و مقدار صحیح آنها در ادامه

توضیح دادهشده است. (در مودمهای مختلف ممکن است که هر سه عبارت SNR، SNR

margin و Line attenuation را نمایش ندهد.)

SNR و line attenuation چیست و چه تاثیری بر سرعت ADSL دارد؟

توضیح DSL Noise margin / SNR

نویز

(دسیبل) در ارتباطات به معنای ترکیبی از دخالت ناخواستهی سیگنالهای

منبع است، مانند تداخل، دخالت فرکانسهای رادیویی، اعوجاج و غیره است.

SNR یا Signal-to-noise ratio نسبت سیگنال به نویز، یعنی نسبت سیگنال (اطلاعات اصلی) و نویز پسزمینه (سیگنالهای ناخواسته) است:

SNR = signal / noise

SNR زیر ۶ دسیبل بسیار بد است و مشکلات همگام کردن به وجود آورد.

۷ تا ۱۰ دسیبل خوب به نظر میرسد، اما زیاد مناسب نیست.

۱۱ تا ۲۰ دسیبل خوب است، اما ممکن است مشکلات همگام کردن به وجود آورد.

۲۰ تا ۲۸ دسیبل بسیار خوب است.

۲۹ دسیبل یا بالاتر بسیار عالی است.

برخی اوقات SNR margin نیز بهصورت SNR نوشته میشود.

SNR margin یا noise margin تفاوت بین SNR حقیقی و حداقل SNR است که برای

همگامسازی سرعت به آن نیاز دارید. واحد آن نیز دسیبل است. SNR margin

عموما بهاشتباه به جای SNR به کار گرفته میشود. برخی روترهای NAT عبارت

SNR margin را بهصورت SNR مینویسند.

برای محاسبهی SNR margin:

اگر SNR واقعی = ۴۵ db

SNR به همگامسازی در ۸ Mbit/sا= ۳۵ db

SNR marginا= ۴۵-۳۵ = ۱۰ دسیبل

هرچه نسبت SNR به SNR margin بالاتر باشد، سیگنال دریافتی قوییتر و صافتر

است و نویز پسزمینه نیز بسیار کم است. هرچه SNR margin بیشتر باشد، اتصال

شما پایدارتر است. برخی اوقات interleaving باعث کاهش نویز و درنتیجه

افزایش SNR margin میشود.ممکن است برخی مسائل باعث افت margin شوند، مانند

مدیریت زمان در مودم شما و ممکن است این موضوع اصلا دیده نشود. برخی از

روترهای DSL مقادیر SNR و SNR margi را بهصورت دو مقدار کاملا جدا نمایش

میدهند. همانطور که گفته شد، هرچه SNR margin بالاتر باشد، قدرت سیگنال

بیشتر است.

هرچه شما از مرکز مخابراتی دورتر باشید، SNR کمتر و attenuation بالاتری خواهید داشت. در ساعات پرترافیک این مشکل بدتر نیز خواهد شد.

DSL line attenuation چیست و مقدار مناسب آن چقدر است؟

Line attenuation یا میرایی خط، مقیاسی است از کاهش سیگنال از DSLAM تا مودم شما.

این

یک مقیاس برای فاصله است. هرچه دسیبل کمتر باشد، مقیاس بهتر خواهد بود.

میرایی بهصورت لگاریتمی عمل میکند و هر ۳ db، قدرت سیگنال دریافتی را نصف

میکند.

۲۰ دسیبل و کمتر بسیار عالی است

۲۰ تا ۳۰ دسیبل عالی است

۳۰ تا ۴۰ دسیبل خیلی خوب است

۴۰ تا ۵۰ دسیبل خوب است

۵۰ تا ۶۰ دسیبل بسیار بد است و ممکن اتصال شما را نیز با مشکل روبهرو کند.

۶۰ دسیبل یا بالاتر بسیار بد است و حتی ممکن است اتصال شما را قطع کند.

برای اینترنت +ADSL2/2 حدود ۱۵ تا ۲۰ دسیبل و برای ADSL1 مقدار ۲۵ تا ۳۰ دسیبل مناسب است. در ادامه مقدار تقریبی از میرایی خط را مشاهده میکنید.

سرعت قابلدسترسی برحسب مسافت:

کمتر از یک کیلومتر = ۲۴ Mbit

یک کیلومتر = ۱۳.۸۱ دسیبل = ۲۳ Mbit

یک و نیم کیلومتر = ۲۰.۷ دسیبل = ۲۱ Mbit

دو کیلومتر = ۲۷.۶ دسیبل = ۱۸ Mbit

دو و نیم کیلومتر = ۳۴.۵ دسیبل = ۱۳ Mbit

سه کیلومتر = ۴۱.۴ دسیبل = ۸ Mbit

سه و نیم کیلومتر = ۴۸.۳ دسیبل = ۶ Mbit

چهار کیلومتر = ۵۶ دسیبل = ۴ Mbit

چهار و نیم کیلومتر = ۶۲.۱ دسیبل = ۳ Mbit

پنج کیلومتر = ۶۹ دسیبل = ۲ Mbit

شاید علاقه داشته باشید از SG DSL Speed Calculator استفاده کنید.

SNR margin و Attenuation ممکن است در ADSL1 و ADSL2 با یکدیگر به دلیل نوع

کابل، فیلترها و غیره تفاوت داشته باشند. حتی اگر در یک مودم استفاده

شوند. این موضوع ممکن است به دلیل استفاده از فرکانس حقیقی در حال استفاده

باشد و نه بر اساس فرکانس در دسترس در حال حاضر.

اگر SNR، SNR

margin و Line attenuation در محدوده اعلامشده نبود، ابتدا اتصالات

سیمکشی منزل را بررسی کنید. سیستمهای دو رشته مخصوص تلفی بهراحتی از پس

سرویس اینترنت ۱۶ مگابیت نیز برمیآیند و نیازی به استفاده از سیمهای CAT۵

و CAT۶ نیست، این سیمهای گرانقیمت و روکشدار برای سرعتهای گیگابیتی

مورداستفاده قرار میگیرند.

ضمنا حتما تمام مراحل بالا را از ابتدای

ورودی منزل نیز بررسی کنید (دقیقا محلی که کابل مشکی تلفن وارد منزل شما

میشود و بعد سیمکشی منزل شما شروع میشود). با مقایسهی اعداد موجود در

محل کار حاضر مودم و دقیقا در ابتدای سیمکشی منزل، میتوانید به این مهم

پی ببرید که آیا مشکل از سیمکشی منزل شما است یا از طرف ISP.

آخرین خبر